On sait depuis longtemps, merci à Snowden entre autres, que l’Internet est un lieu où il est facile de se faire espionner. La plupart des gens considèrent que ça ne vaut pas la peine de se protéger plus que cela, puisqu’il n’y a pas de raison de s’attaquer à eux en particulier et que c’est aux entreprises avec lesquelles ils travaillent de prendre leurs précautions et de les rembourser en cas de problème : les banques ou les magasins de vente en ligne en priorité. Et la plupart des gens ont raison. Un niveau minimal de protection est souvent suffisant, ce qui inclut l’élément humain : ne pas prendre sa date de naissance ou 123456 comme mot de passe, ne pas le laisser traîner et ne pas laisser s’installer n’importe quoi sur son PC (les Mac sont nettement moins atteints).

Les alarmistes de l’Internet ont pourtant raison mais à une autre échelle : les entreprises et leurs secrets, les banques et leurs comptes, les groupements d’influence et les censures ou attaques, les Etats et leurs systèmes sensibles y compris militaires ou sécuritaires. Dans cette arène, les espions, contre-espions et terroristes de tous poils s’en donnent à coeur joie, ce qui crée un marché de l’information secrète et de la « porte dérobée », marché dans lequel les pirates professionnels, organisés ou amateurs se précipitent. On a ainsi appris cette semaine, lors de la réunion du CCC - j’y reviendrai - que la NSA réussissait à casser à peu près toutes les techniques de sécurité existantes sur l’Internet sauf une poignée de techniques très peu utilisées, et qu’elle usait de son lobbying pour empêcher la création de techniques plus sûres. Pour ceux que cela intéresse, les techniques les plus sûres pour la confidentialité des informations sont GnuPG, Tails, OTR, Truecrypt, Tor... Pour ceux que cela intéresse, des détails ici. Pour les autres, continuez à dormir...

Mais il y n’y a pas que l’Internet et toutes ses déclinaisons, il y a aussi le téléphone...

La réunion annuelle du CCC (Chaos Communication Congress) organisée à Hambourg par le CCC (Chaos Computer Club) est le lieu habituel de rencontres sur les sujet de sécurité, vie privée, piratage et autres joyeusetés. Les allemands ont toujours été en avance (sur les français notamment) sur les questions de sécurité. Peut-être est-ce culturel et historique, car le poids en France de l’Etat et de France Télécom a toujours introduit une dimension faites-nous confiance, tout ce qu’on fait est bien et pour le bien public ainsi qu’une notion de centralisation et d’agences étatiques de contrôle, les seules fiables, par rapport à des associations comme le CCC toujours suspectées de promouvoir des choses illégales. D’ailleurs le « parti pirate » n’arrive pas à percer en France alors qu’il est représenté dans les parlements de plusieurs pays.

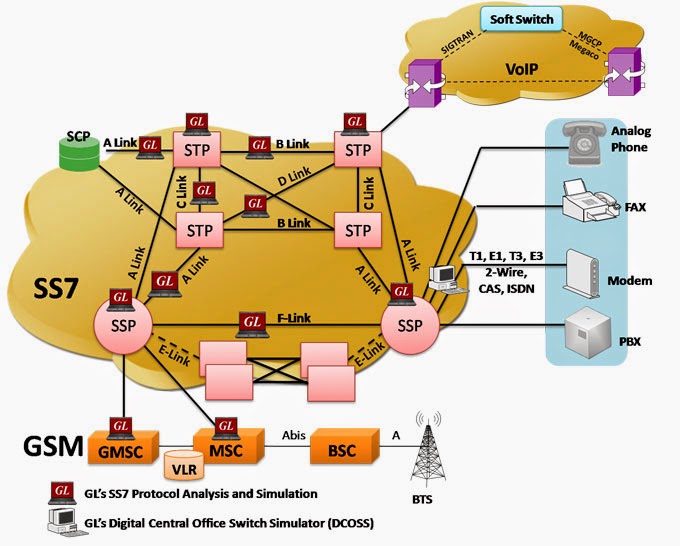

Or donc, cette année, grosses révélations sur la sécurité (ou non, en l’espèce) des téléphones mobiles. Depuis le début de la téléphonie mobile il existe un réseau à part (le SS7, c’est bien comme nom non ? On dirait du Ian Fleming) qui leur permet de communiquer entre eux pour savoir où est un téléphone, à quelle borne il est raccordé, de quel opérateur il dépend, contrôler les SMS et les instructions qui permettent de router les appels et les messages vers ces terminaux mobiles. C’est un réseau normé et partagé entre tous les opérateurs ce qui permet l’interconnexion à l’étranger par exemple. Le problème est que ce réseau est vieux et que les protocoles utilisés sont pleins de trous comme le faux gruyère. Pour passer au vrai gruyère (sans trous donc) il faudrait sécuriser ce réseau ce que les opérateurs n’ont jamais décidé (ça coûte des pépettes). Et les opérateurs ne sont pas les seuls à utiliser ce réseau puisqu’il est ouvert à des entreprises (pour leurs employés) à des administrations sécuritaires (genre NSA ou le nouveau machin sécuritaire et ultra-puissant créé en France subrepticement par un décret daté du 26 décembre, joli cadeau de Noël, dans le cadre de la loi de programmation militaire : le groupement interministériel de contrôle (GIC), placé sous l’autorité du Premier ministre), à des Etats pratiquant la censure et le pistage politique (Poutine, tu nous lis ?) et donc à des pirates.

Sur ce réseau, comme cela a été démontré au CCC, un expert peut vous pister, voir vos SMS et écouter vos appels dans les deux sens, et même les modifier ou vous en envoyer d’autres. Exit la sécurité des SMS de sécurité justement, si vous êtes jugé comme suffisamment important pour cela.

Pour démontrer la réalité du problème, un outil est disponible gratuitement pour certains téléphones Androïd rootés, SnoopSnitch, et devrait être étendu à d’autres terminaux et aux iPhone (jailbreakés).

C’est un petit outil qui permet de savoir si des commandes bizarres arrivent sur votre téléphone sans que vous ne le sachiez. Ce n’est pas une protection. Pas la peine de télécharger cet outil si vous n’êtes pas spécialisé dans ces domaines, c’est encore trop technique.

On pourrait imaginer plusieurs scénarios, à partir de ces révélations :

- Soit il y a une levée de bouclier contre ce réseau pas assez sécurisé (et des billets de blog comme celui-ci y participent à leur échelle), et les opérateurs t Etats doivent le modifier à terme pour empêcher les pratiques de détournement et d’écoute des appels et des messages.

- Soit on voit apparaitre quelques piratages retentissants de personnalités politiques ou médiatiques exploitant ces failles qui obligent à une réaction forte

- Soit on voit apparaitre des outils grand public pour que chacun puisse savoir, à partir de son propre téléphone, quand il est pisté ou pire : que cela soit son employeur, un service d’écoute ou de censure ou sa femme... Evidemment, en parallèle il y aura des applications tout aussi simples pour écouter les autres ;) ou même envoyer des SMS de bonne année à leur place ;)

Sans être parano, il est toujours rassurant de voir que certaines révélations gênantes (pour les opérateurs et les grandes institutions) sont faites publiquement. La technologie n’est pas par nature contraire à la vie privée, mais ceux qui les implémentent (les ingénieurs et organisations) pensent très souvent à ce qui est le plus utile pour eux qu'aux personnes « observées » ou « suivies ». Quant à ceux qui cherchent à exploiter toutes les failles technologiques, il y en aura toujours - et ce sont souvent des experts formés aux mêmes endroits.

Petit dessin très, très simple pour tout comprendre. M’écrire si vous y arrivez...

Pour ceux qui croient en la vie privée, intéressante étude à lire en anglais ici, par le Pew Research Internet Project : quelle vie privée à l’horizon 2025 ?

Aucun commentaire:

Enregistrer un commentaire